Desarrollo de Software a la Medida

Software de alta calidad y seguridad de acuerdo a sus necesidades.

Soluciones para su empresa

Desarrollamos software basados en metodologías ágiles como SCRUM y orientados a tests lógicos (TDD) y de comportamiento (BDD) lo que garantiza alta calidad y mantenibilidad.

Somos un equipo muldisciplinario de profesionales de campos como el diseño, las matemáticas, la física, la ingeniería y las ciencias de la computación.

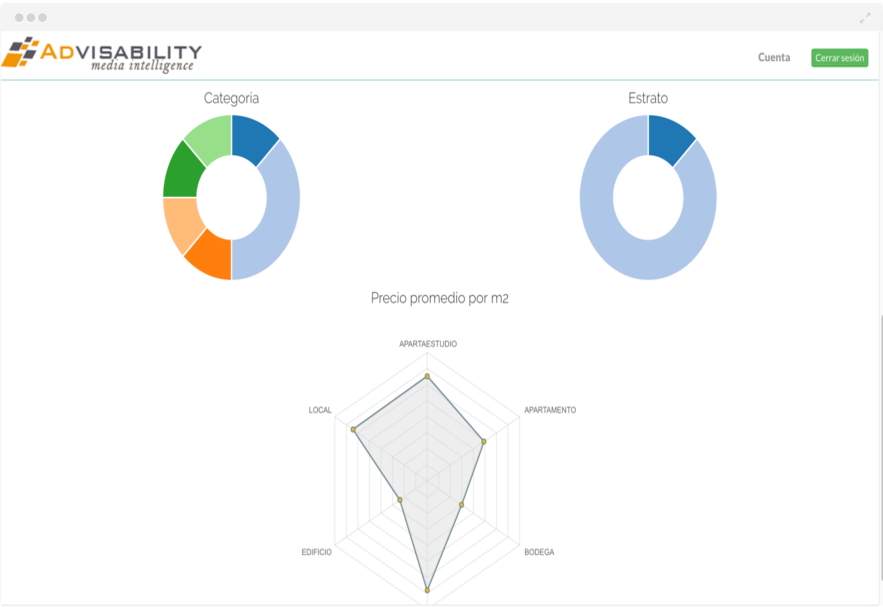

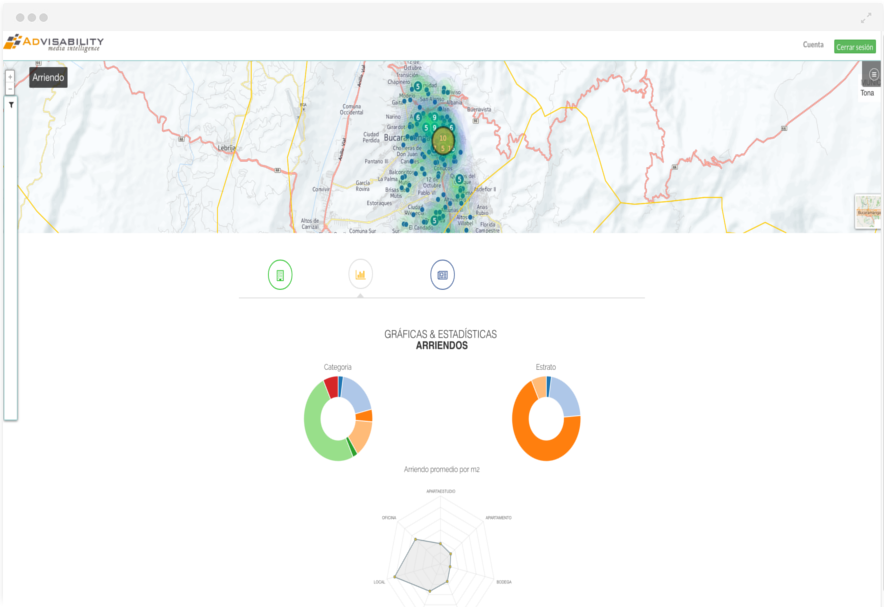

Nuestro enfoque multidisciplinario y en seguridad nos permite el desarollo de sistemas que requieren de altos estándares como sistemas transaccionales, sistemas en tiempo real , big data, autenticación de 2 factores (2FA), firmas digitales, cálculos actuariales, financieros, estadísticos entre otros.

Usamos tecnologías modernas de punta para desarrollo de backend y frontend que permiten operar en la nube (Amazon AWS, RackSpace, etc) añadiendo la capacidad de cómputo que sea necesaria con escalabilidad tanto vertical como horizontal. Olvídese de frases como "No hay sistema", "El sistema está sobrecargado"

- Metdologías ágiles, TDD, BDD.

- Software especializado, seguro y de fácil mantenimiento.

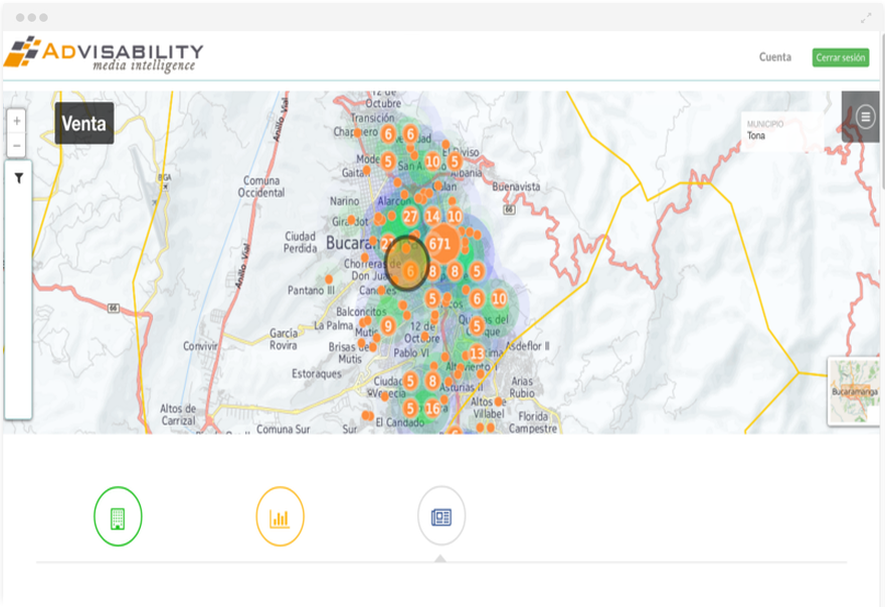

- Software escalable y big data en la nube.

- Herramientas y tecnologías de punta.

- Software bancario, actuarial, financiero, estadístico.

Penetration Testing

Ataques e intrusiones controladas

Seguridad Ofensiva

Ejecutamos ataques informáticos controlados a su infraestructura de redes, datos, y aplicaciones tal como lo haría un atacante real sin las consecuencias negativas que esto implica.

Simulamos a un atacante real en escenarios en la red interna o externa desarrollando las fases de recolección de datos, análisis de vulnerabilidades y debilidades, y ejecución de ataques (controlados). Finalmente informamos los hallazgos y proponemos las medidas correctivas o de mitigación necesarias.

Llevamos a cabo el ataque usando el nivel de acceso de un atacante externo, o interno (empleados descontentos) de acuerdo a sus necesidades. Igualmente según el nivel de información. Con información de diseño y códigos: análisis "white-box", con información parcial: "gray-box", sin información: "black-box".

Aplicamos o asesoramos en la metodología adecuada (OWASP, ONORM, NIST, PCI, PTEST, OSSTMM) en: